記事本文(要約)

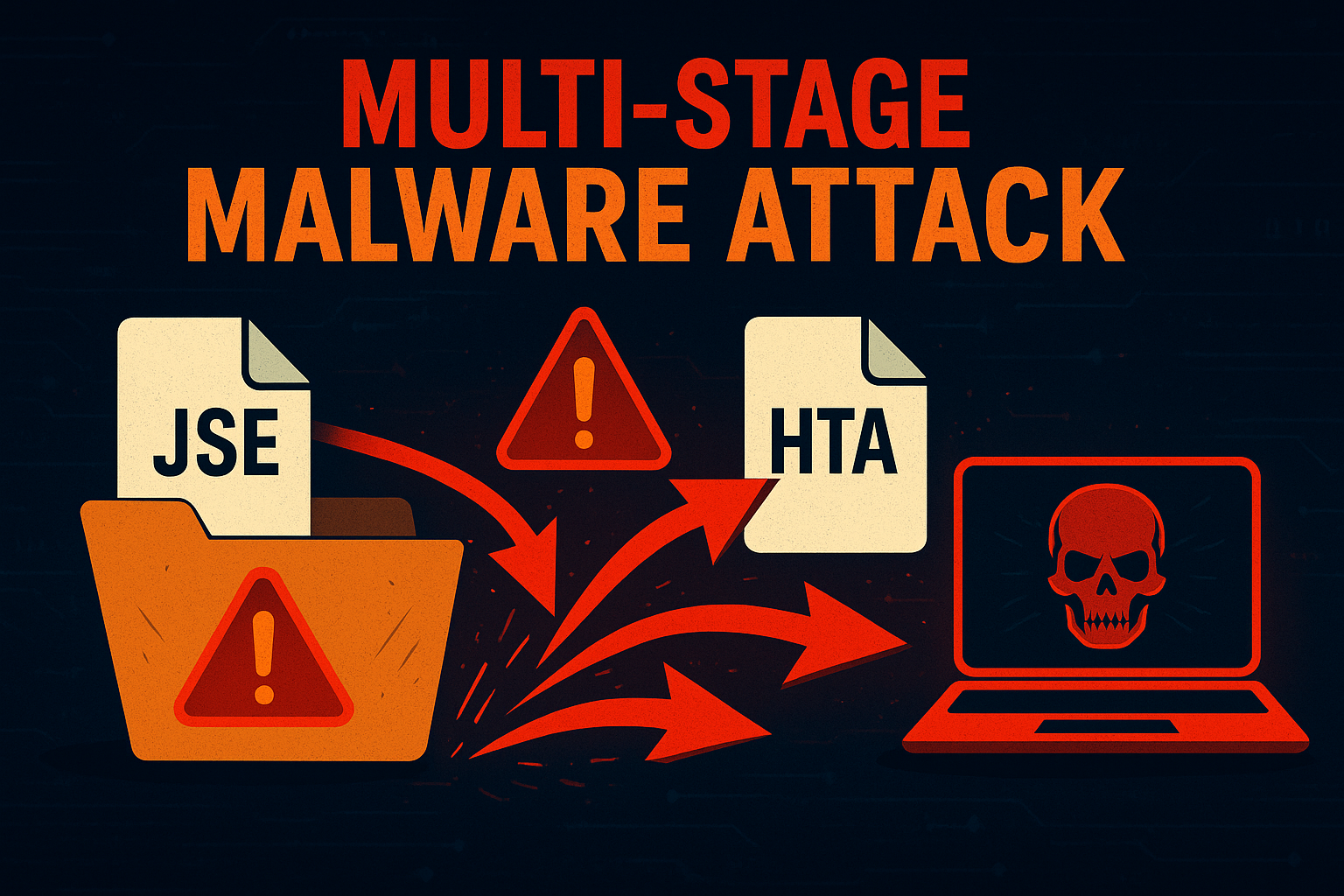

新たなマルチステージ攻撃が、Agent Teslaの変種、Remcos RAT、XLoaderなどのマルウェアファミリーを配信していることが確認されました。攻撃は偽のメールから始まり、JavaScriptでエンコードされた悪意のある7-zipアーカイブを含んでいます。このJavaScriptが実行されると、外部サーバーからPowerShellスクリプトをダウンロードし、そのスクリプトがさらにエンコードされたペイロードを解読、実行します。特に、.NETやAutoItでコンパイルされた次のステージのドロッパーが使用され、攻撃者は多層的な攻撃チェーンを実現しています。

また、KasperskyはIronHuskyと呼ばれる中国系の脅威アクターによる、モンゴルとロシアの政府機関を標的にしたMysterySnail RATの新バージョンに関するキャンペーンを報告しました。この攻撃は、以前CVE-2021-40449を悪用して配信されたMysterySnailと関連しています。新バージョンは約40のコマンドをサポートし、ファイル管理やプロセスの作成と終了などを可能にします。防御策により侵入が遮断された後、より軽量なバージョンのMysteryMonoSnailが確認されました。この版は13の基本的なコマンドのみを備えています。

※この要約はChatGPTを使用して生成されました。

公開日: Fri, 18 Apr 2025 17:33:00 +0530

Original URL: https://thehackernews.com/2025/04/multi-stage-malware-attack-uses-jse-and.html

詳細な技術情報

- CVE番号

- CVE-2021-40449: これはWin32kの特権昇格の脆弱性で、IronHuskyによるMysterySnail RATの配信に利用されました。

- 脆弱性の仕組み

- 1. マルチステージ攻撃:

- 開始のトリガーは、偽の注文依頼を装った不正なメールで、攻撃者は7-zipアーカイブに格納された悪意のあるJavaScriptエンコード(.JSE)ファイルを利用しています。

- .JSEファイルが実行されると、PowerShellスクリプトを外部サーバーからダウンロードし、Base64でエンコードされたペイロードを復号化し、Windowsの一時ディレクトリに保存し実行します。

- 次に、.NETまたはAutoItでコンパイルされたドロッパーが展開される。

- .NETの場合、暗号化されたペイロード(Agent Tesla、Snake Keylogger、XLoader)が”RegAsm.exe”プロセスにインジェクトされます。

- AutoItの場合、追加の暗号化層を経由して最終的なシェルコードをロードし”RegSvcs.exe”プロセスにインジェクトされ、最終的にAgent Teslaが展開される。

- 2. MysterySnail RATによる攻撃:

- Microsoft Management Console (MMC)スクリプトを使い、合法的なバイナリと悪意のあるDLLを含んだZIPアーカイブをダウンロードさせます。

- その後、合法的な”CiscoCollabHost.exe”を利用して、悪意のある”DLL”をサイドロードし、バックドアを設置します。

- 1. マルチステージ攻撃:

- 攻撃手法

- フィッシングメール: 初期感染手法として利用。悪意のあるファイルを配布。

- ダウンロードおよびペイロードの実行: JavaScriptとPowerShellスクリプトを利用。

- プロセスインジェクション: “RegAsm.exe”または”RegSvcs.exe”へのインジェクション。

- サイドローディング: 正規のアプリケーションを利用したDLLのサイドローディング。

- 潜在的な影響

- 情報流出: キーロガーやRATを通じた情報の盗難。

- システムの完全な制御: 権限昇格を通じて、攻撃者がシステムを完全に制御可能。

- 忍び寄る攻撃: 検出と解析を困難にするための複雑な攻撃チェーン。

- 推奨される対策

- 1. メールセキュリティの強化: フィッシングメールの検知性能を向上。

- 2. アップデートとパッチ適用: CVE-2021-40449など、既知の脆弱性に対するパッチの適用。

- 3. 実行ファイルの監視: 不審なプロセスや不正なファイルの実行を監視。

- 4. エンドポイントセキュリティ対策: エンドポイントにおけるプロセスの監視やアクティビティの記録。

- 5. ネットワークセキュリティ: 外部通信のモニタリング、特にRATが利用する通信チャンネルのブロック。