記事本文(要約)

新しいAndroidマルウェア・サービスプラットフォーム「SuperCard X」が、NFCリレー攻撃を可能にし、不正な現金引き出しを行うサイバー犯罪を支援しています。この攻撃はイタリアの銀行やカード発行機関の顧客を狙い、支払いカードデータを狙っています。主にTelegramで宣伝され、詐欺的なアプリを通じて被害者を騙しインストールさせます。

攻撃はソーシャルエンジニアリング(スミッシングや電話)を使用し、被害者にアプリをセキュリティソフトとしてインストールさせ、カードのPINを抜き取るなどして不正に資金を奪う構成です。これらのアプリは「Verifica Carta」「SuperCard X」「KingCard NFC」として偽装されています。

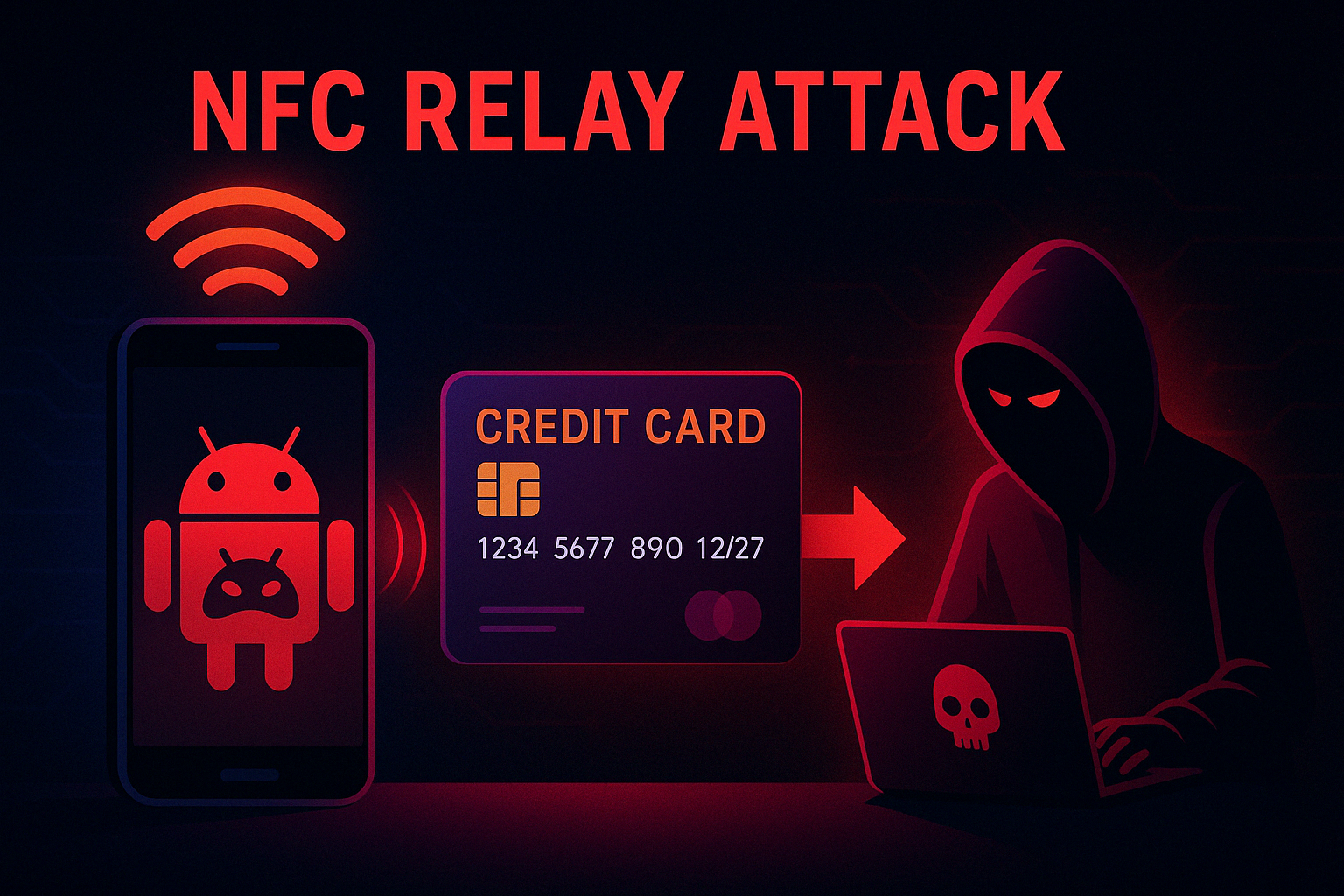

攻撃の核心は、NFC通信をリレーしてPoS決済やATM引き出しを不正に認証する未記録のNFCリレーテクニックです。Readerアプリを被害者のデバイスに、Tapperアプリを攻撃者のデバイスにインストールし、カード情報を外部サーバーに送信させます。

Googleはこの問題に対処するため、未知のソースからのアプリをインストールしない新しいAndroid機能を開発中で、Google Play Storeを経由しないアプリのインストールに注意することが推奨されています。

※この要約はChatGPTを使用して生成されました。

公開日: Mon, 21 Apr 2025 20:43:00 +0530

Original URL: https://thehackernews.com/2025/04/supercard-x-android-malware-enables.html

詳細な技術情報

- 脆弱性の仕組み

- SuperCard Xは、Androidプラットフォームを利用したNFCリレー攻撃に重点を置き、次の脆弱性や技術を活用します:

- NFCデータの傍受: 被害者のデバイスを利用してNFC通信を傍受し、攻撃者のデバイスにリレーする。

- ソーシャルエンジニアリング: Smishing(SMSフィッシング)や電話を用いて、被害者に偽のセキュリティアプリをインストールさせる。

- HTTP通信: リーダーとタッパーアプリ間の通信をHTTPで行い、C2(Command & Control)インフラを利用。

- SuperCard Xは、Androidプラットフォームを利用したNFCリレー攻撃に重点を置き、次の脆弱性や技術を活用します:

- 攻撃手法

- 1. 初期感染: SmishingメッセージやWhatsAppを介して、被害者に偽のセキュリティ警告を送り、攻撃者の電話番号に連絡させる。

- 2. ソーシャルエンジニアリング: 電話を通して被害者にアプリをインストールさせ、アクセス権限を設定させる。

- 3. NFCリレーの実行: 被害者のカードをデバイスに近づけさせ、NFCデータを傍受し、外部サーバーにリレーする。

- 4. 不正取引の実行: 攻撃者のデバイスでカードデータを用いて不正なPoS決済やATM引き出しを実施。

- 潜在的な影響

- 金融的損失: 被害者の銀行口座やクレジットカードから不正に資金が引き出される可能性。

- 信用危機: 銀行やカード発行者の顧客信頼性の低下。

- 個人情報の漏洩: 操作中に集められた個人の金融情報が第三者に渡るリスク。

- 推奨される対策

- 1. ユーザー教育: フィッシング攻撃やソーシャルエンジニアリングに関する啓蒙活動を強化。

- 2. アプリのインストール制限: AndroidデバイスでGoogle Play以外からのアプリインストールを制限し、Google Play Protectを常に有効化。

- 3. NFCの制御: デバイスにNFCが不要な場合は無効化する。

- 4. 公式アプリの利用: 銀行やカード発行者の公式アプリケーションからのセキュリティ警告や取引確認を優先。

- 5. セキュリティソフトの導入: モバイルデバイスに信頼性の高いセキュリティソフトウェアをインストール。