記事本文(要約)

iClickerのウェブサイトが、「ClickFix」攻撃によって不正なCAPTCHAプロンプトを表示するようにハッキングされ、学生や講師にマルウェアをインストールさせる手口が行われました。この攻撃は、偽のCAPTCHAを使用してPowerShellスクリプトをクリップボードにコピーさせ、特定の操作を実行させるものです。攻撃が活発だったのは2025年4月12日から16日で、このスクリプトは外部サーバーに接続してさらなるスクリプトを実行します。攻撃は終了していますが、このスクリプトによりマルウェアがインストールされ、個人情報の窃取やシステムの完全なアクセスが可能だったとされます。iClickerは5月6日にセキュリティ告知を発表しましたが、その情報は検索エンジンにはインデックスされない設定がされています。被害を受けた可能性のあるユーザーはパスワードを変更し、セキュリティソフトでデバイスを確認することが推奨されています。この攻撃はモバイルアプリを利用しているユーザーには影響しません。

※この要約はChatGPTを使用して生成されました。

公開日: Sun, 11 May 2025 10:16:26 -0400

Original URL: https://www.bleepingcomputer.com/news/security/iclicker-hack-targeted-students-with-malware-via-fake-captcha/

詳細な技術情報

CVE番号

現段階では、具体的なCVE番号は言及されていないようです。したがって、詳細な情報が必要であり、CVE番号が付与されるまで待つ必要があります。

脆弱性の仕組み

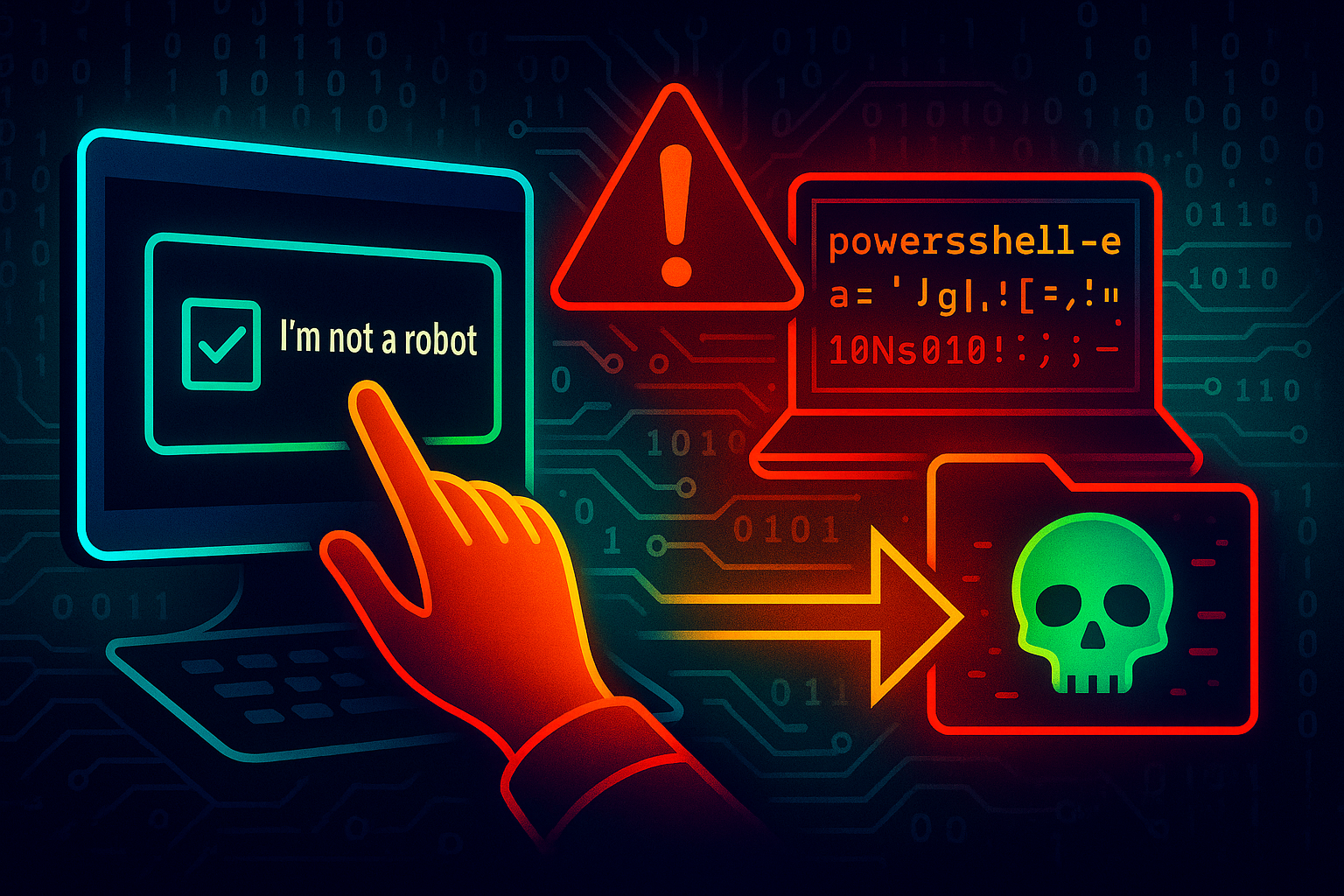

この攻撃は、iClickerのウェブサイトに不正なCAPTCHAプロンプトを設置することで、ユーザーを騙して悪意のあるPowerShellスクリプトを実行させる「ClickFix」攻撃を利用したものです。この攻撃は、ソーシャルエンジニアリングの一種であり、クリック誘導によってマルウェアをインストールさせるものです。

攻撃手法

- 攻撃者はiClickerのサイトを改ざんし、偽のCAPTCHAを表示させました。

- ユーザーがCAPTCHAをクリックすると、PowerShellスクリプトがWindowsクリップボードにコピーされました。

- CAPTCHAプロンプトはユーザーにWindows Runダイアログを開き、PowerShellスクリプトを貼り付け実行するよう誘導しました。

- スクリプトはリモートサーバーに接続し、別のPowerShellスクリプトを取得し実行しました。

潜在的な影響

- マルウェアのインストールにより、感染したデバイスへのフルアクセスが許可される。

- 情報窃取の可能性があり、クッキー、資格情報、パスワード、クレジットカード情報、ブラウジング履歴、および暗号通貨ウォレットの情報などが盗まれる可能性があります。

- 盗まれたデータは、サイバー犯罪市場で売買されたり、さらなる攻撃に利用されたりする可能性があります。

- 学生や講師が標的にされたことで、大学ネットワーク全体への攻撃につながる可能性があります。

推奨される対策

- セキュリティソフトウェアの使用: 偽のCAPTCHAに遭遇した可能性のある教職員や学生は、セキュリティソフトウェアを使ってデバイスをスキャンし、感染していないか確認してください。

- パスワードの変更: iClickerのパスワードを変更し、コマンドを実行した場合は、コンピュータ上のすべてのパスワードをユニークなものに変更することが推奨されます。パスワードマネージャー(例: BitWardenや1Password)の使用が推奨されます。

- ユーザー教育: このようなソーシャルエンジニアリング攻撃に関するユーザー教育を実施し、偽のプロンプトや不審な指示にどう対処するかを教えます。

- ウェブサイトの監視とセキュリティ強化: ウェブサイトの脆弱性を監視し、攻撃を防ぐために常に最新のセキュリティパッチや対策を適用してください。

- インシデント対応の準備: 事後対応のための計画を準備し、迅速に対処するための体制を整えることが重要です。