記事本文(要約)

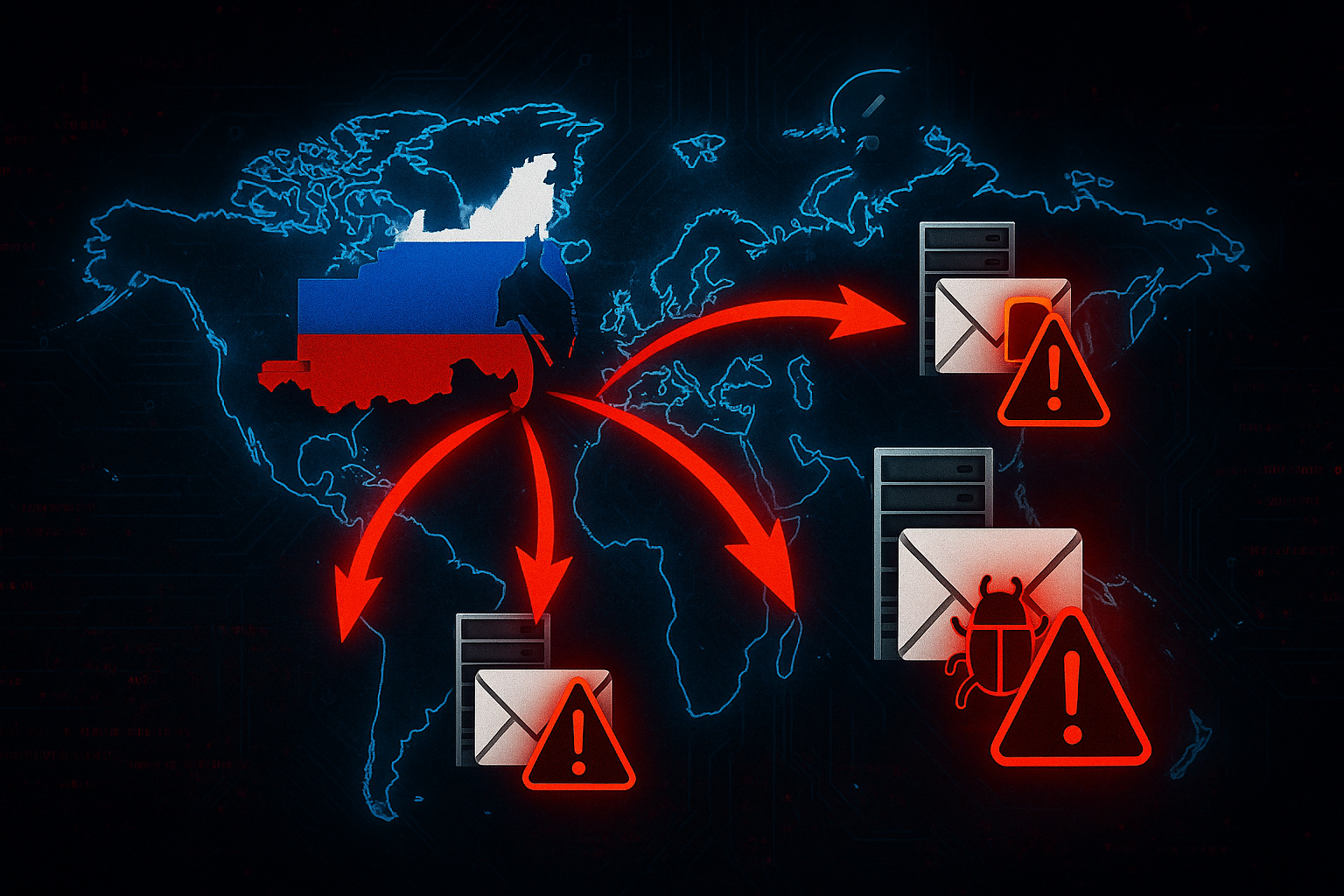

ロシア国家支援のグループAPT28は、多数の政府機関と防衛関連組織をターゲットにして、メールサーバーのXSS脆弱性を悪用しています。このグループは、「Fancy Bear」や「Sednit」とも呼ばれ、ロシアの諜報機関GRUに関連しています。最近の攻撃では、Roundcube、Horde、MDaemon、Zimbraのメールサーバーの脆弱性が利用されており、特に2023年9月からCVE-2020-35730とCVE-2023-43770が攻撃に使用されています。2024年には、CVE-2024-11182がゼロデイとして利用されました。攻撃は主にウクライナの政府組織や防衛企業を狙っていますが、アフリカ、ヨーロッパ、南米の政府も被害を受けています。攻撃者はメールに悪意あるJavaScriptを挿入し、資格情報を盗んでメッセージや連絡先を流出させています。ESETは「SpyPress」としてこれらのペイロードを追跡しています。

※この要約はChatGPTを使用して生成されました。

公開日: Fri, 16 May 2025 10:11:40 +0000

Original URL: https://www.securityweek.com/russian-apt-exploiting-mail-servers-against-government-defense-organizations/

詳細な技術情報

記事の内容をもとに、APT28による攻撃についてセキュリティ関連の詳細を分析します。

CVE番号と脆弱性の仕組み

- CVE-2020-35730:

- 概要: Roundcube webmailソフトウェアにおけるXSS(クロスサイトスクリプティング)脆弱性。

- 仕組み: 攻撃者が悪意のあるJavaScriptコードを被害者のWebメールページに仕込むことが可能。このコードはユーザーのブラウザ上で実行され、クレデンシャルやメッセージの収集を目的としています。

- CVE-2023-43770:

- 概要: 追加された新たなRoundcubeの脆弱性。

- 仕組み: 前述のXSSに類似した手法で、任意のJavaScriptコードを読み込ませることが可能。

- CVE-2024-11182:

- 概要: MDaemonメールサーバーにおける、パッチが適用される前にゼロデイとして悪用された脆弱性。

- 仕組み: 同様にXSSの手法でJavaScriptを実行することができます。

攻撃手法

APT28は、XSS脆弱性をを活用し、悪意のあるJavaScriptをメールに埋め込んでターゲットに送り、そのメールを開くことでWebメールページ上でコードを実行します。その結果、被害者のクレデンシャルが盗まれたり、メッセージや連絡先情報が外部へ送信されます。この攻撃では、標的にメールを開かせる必要があり、スパムフィルターを通過し得る説得力のあるメール内容が鍵となります。

潜在的な影響

- 情報漏洩: 被害者のクレデンシャル、連絡先、メッセージが攻撃者に渡り、情報漏洩につながるおそれがあります。

- 通信傍受: 攻撃者はサーバーに送られるメールを傍受し、監視できます。

- 認証回避: クレデンシャルの窃取によって二要素認証さえも無効化される可能性があります。

推奨される対策

- パッチの適用: CVE番号が割り当てられている脆弱性については、迅速にパッチを適用し、システムを最新状態に保つ。

- スパムフィルターの強化: 安全性を高めるためにスパムフィルターを強化し、疑わしいメールを適切にブロックする。また、ユーザーに対して不審なメールを開かないよう啓発する。

- Webメールのセキュリティ強化: サンドボックス環境でのメール閲覧を推奨し、JavaScriptの実行を制限する設定を検討する。

- ユーザー教育: フィッシング対策訓練を実施し、疑わしいメールの特徴を理解させ、リンクのクリックやファイルのダウンロードを行わないよう注意を促す。

- 監視と検出: 異常なアクセスパターンをリアルタイムで監視し、素早く対応できる体制を整備する。