記事本文(要約)

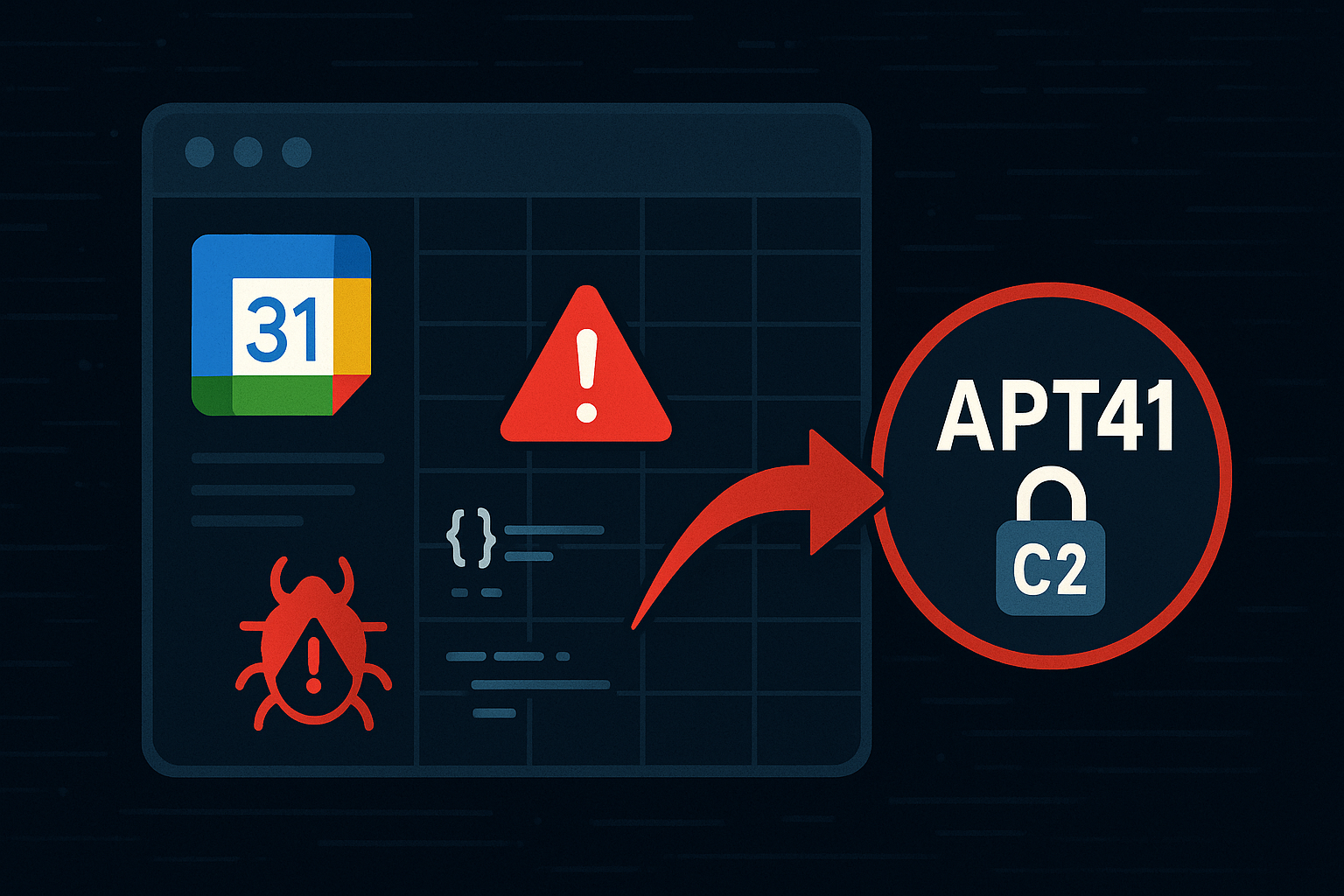

中国のAPT41ハッキンググループが新たなマルウェア「ToughProgress」を使用し、Googleカレンダーを利用してコマンド&コントロール(C2)操作を行っています。この手法は、信頼されるクラウドサービスを悪用するもので、Googleの脅威インテリジェンスグループによって発見されました。

攻撃は、標的に送信される悪質なメールから始まり、そのメールには以前に侵害された政府サイト上にホストされたZIPアーカイブへのリンクが含まれています。そのアーカイブには、PDFドキュメントに見せかけたWindowsのLNKファイル、JPGイメージに偽装した主要ペイロード、およびペイロードを起動するためのDLLファイルが含まれています。

DLLである「PlusDrop」は、次のステージ「PlusInject」をメモリ上で実行し、合法的なWindowsプロセス「svhost.exe」に対してプロセスホローイングを行い、最終段階「ToughProgress」を注入します。マルウェアはハードコードされたGoogleカレンダーのエンドポイントに接続し、特定のイベントの日付をポーリングしてコマンドを取得します。このやり取りは暗号化され、C2通信が合法的なクラウドサービスを通じて行われるため、セキュリティ製品による検出が困難です。

GoogleはAPT41が制御するGoogleカレンダーインスタンスを特定し、関連するアカウントやカレンダーイベントを終了しました。また、安全なブラウジングのブロックリストを更新し、該当するサイトへのアクセスを警告し、トラフィックをブロックする措置を講じました。Googleはこれらの活動についてマンディアントと協力し、被害組織を直接通知しました。

※この要約はChatGPTを使用して生成されました。

公開日: Wed, 28 May 2025 18:04:04 -0400

Original URL: https://www.bleepingcomputer.com/news/security/apt41-malware-abuses-google-calendar-for-stealthy-c2-communication/

詳細な技術情報

CVE番号

この攻撃キャンペーンに関連する具体的なCVE番号は提供されていません。APT41による攻撃やマルウェアの手法が問題の新しい手法やゼロデイ脆弱性の直接的利用ではない可能性があるため、CVEに関連する情報が不足しています。

脆弱性の仕組み

APT41の攻撃は、通常のプロセスと見分けがつきにくい方法で、Google Calendarという信頼されたクラウドサービスを悪用してコマンド&コントロール(C2)の通信を行っています。この方法では、マルウェアの指令をGoogle Calendarのイベント説明欄に隠すことで、記録や検知を困難にしています。

攻撃手法

- フィッシングメール: 最初の段階では、攻撃のターゲットに悪意のあるメールを送信し、ZIPアーカイブへのリンクを提供します。このアーカイブは、既に侵害された政府のウェブサイトにホストされています。

- ファイルの偽装: 配布されたアーカイブには、LNKファイル(ショートカットファイル)、偽装された画像ファイルの形をしたペイロード、およびDLLファイルが含まれています。

- メモリ内での実行: DLLファイルは、暗号化されたペイロードを復号し、メモリ内で直接実行します。この手法により、ディスクに悪意のあるコードを残さずに攻撃を行います。

- プロセスホローイング: 正規のWindowsプロセス(svchost.exe)にマルウェアを注入することで、さらに検知を回避します。

- Google Calendarの乱用: マルウェアは、Google Calendarの特定のイベントをチェックしてコマンドを取得し、その結果を再度カレンダーイベントに報告します。

潜在的な影響

- 検知困難: この攻撃手法は、ディスクにマルウェアの痕跡を残さず、信頼されたGoogleサービスを利用するため、ウイルス対策や侵入検知システムによる検知が非常に困難です。

- データ漏えい: 攻撃者は、感染したシステムからのデータを攻撃インフラに送り返すことで、機密情報が外部に漏洩する恐れがあります。

- 持続的なアクセス: 一度侵入されると、攻撃者は同様の技術を利用して持続的なアクセスを維持することが可能です。

推奨される対策

- メールフィルタリング: フィッシングメールの検出とブロックを強化し、疑わしいリンクや添付ファイルを除去します。

- エンドポイント保護の強化: メモリ内での挙動や不正プロセスの動作を監視するエンドポイント検知と応答(EDR)製品を導入します。

- クラウドサービスのモニタリング: 特に信頼されたサービスの悪用に対する監視を強化し、異常なトラフィックやアクセスを検出します。

- 社員の教育: フィッシング攻撃に対する社員の意識を高め、予防策を講じます。

- Googleサービス利用の監視: Google WorkspaceやCalendarの異常な使用をモニタリングし、アカウント活動に疑念がある場合は即時対応します。

- ログの解析: 提供されたToughProgressのサンプルやトラフィックログを基に、内部ネットワークの調査を行い、感染の範囲を把握します。

これらの対策を講じることで、APT41のような高度な攻撃から組織の資産を保護するための一助となるでしょう。