記事本文(要約)

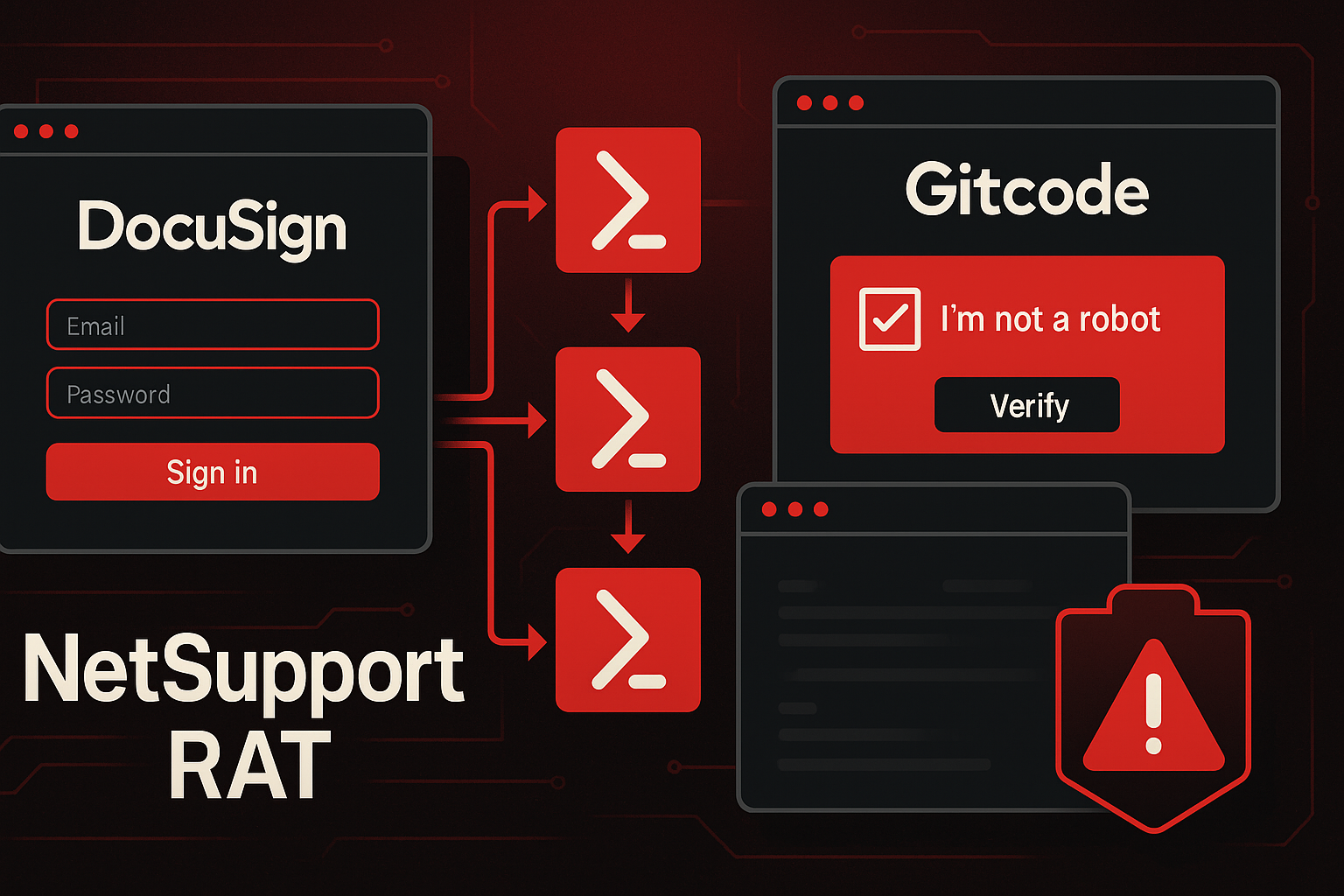

新たな脅威キャンペーンが発見され、トリックウェブサイトを利用してユーザーに悪意のあるPowerShellスクリプトを実行させ、NetSupport RATマルウェアに感染させる手口が明らかになりました。DomainTools Investigations (DTI) チームによると、GitcodeやDocuSignを装った疑わしいサイト上に「悪意のあるマルチステージダウンローダーPowerShellスクリプト」がホストされています。これらのサイトはユーザーを騙して、Windowsの実行コマンドにPowerShellスクリプトをコピーし実行させ、最終的にはNetSupport RATをインストールするようになっています。誘導はメールやソーシャルメディアを通じて行われている可能性があります。また、これらのスクリプトはCAPTCHA認証を欺いて実行される手法も使用されています。複数段階のスクリプトを使うことで、検出やセキュリティ調査から逃れようとしていると考えられています。現在、このキャンペーンの背後にいる人物やグループは特定されていないものの、SOCGholishキャンペーンと類似の手口が確認されました。NetSupport Managerは正当な管理ツールですが、複数の脅威グループにRATとして悪用されています。

※この要約はChatGPTを使用して生成されました。

公開日: Tue, 03 Jun 2025 20:30:00 +0530

Original URL: https://thehackernews.com/2025/06/fake-docusign-gitcode-sites-spread.html

詳細な技術情報

この文章は脅威のキャンペーンについての詳細を説明しており、詐欺的なWebサイトを利用して、ユーザーに悪意のあるPowerShellスクリプトを実行させ、最終的にNetSupport RAT(Remote Access Trojan)マルウェアを感染させる手口を解説しています。以下に、この脅威に関連するセキュリティの詳細をまとめます。

CVE番号

直接的なCVE番号はこの説明には含まれていませんが、関連する脆弱性については、最新のCVEデータベースを確認することをお勧めします。

脆弱性の仕組み

- 誤誘導の仕組み:ユーザーを偽のWebサイトに誘導して、悪意のあるPowerShellスクリプトを実行させます。

- 多段階ダウンローダ:最初のPowerShellスクリプトは、更に別のスクリプトをダウンロードし、それが追加のペイロードを取得して実行します。

- 偽装Webサイト:これらはGitcodeやDocuSignの偽サイトを装っており、CAPTCHAを用いたクリックジャックでユーザーを騙します。

攻撃手法

- ソーシャルエンジニアリング:ユーザーを騙して偽サイトに案内し、CAPTCHA確認を通じてPowerShellスクリプトを実行させる。

- クリップボードポイズニング:CAPTCHAを通過した際、ユーザーのクリップボードに悪意のあるスクリプトをコピーさせ、WindowsのRunコマンドで実行させます。

- 多段階インストール:初期スクリプトが中間スクリプトをダウンロードし、最終的にNetSupport RATをインストールします。

潜在的な影響

- 情報漏洩:ユーザーのシステムに不正にアクセスされ、機密情報が盗まれる可能性があります。

- システムの完全な制御:NetSupport RATにより、攻撃者がリモートでシステムを完全に制御することが可能になります。

- 持続的な感染:多段階のスクリプトにより、検出や除去が困難になり、持続的な感染が可能となります。

推奨される対策

- ユーザー教育:詐欺的なWebサイトやソーシャルエンジニアリングに注意を促す。

- スクリプトの実行制限:未承認のPowerShellスクリプトの実行を制限するポリシーを設定する。

- クリップボード監視:クリップボードへの不正な書き込みを監視し、ブロックするセキュリティツールを導入する。

- Webフィルタリング:偽サイトへのアクセスをブロックするWebフィルタリングを実施する。

- セキュリティソフトの使用:最新のウイルス対策およびマルウェア対策ソフトウェアを使用し、定期的にシステムをスキャンする。

その他の情報

- 攻撃者の特定:攻撃者についての詳細は明確になっていませんが、過去にSocGholishキャンペーンで見られた手法と似ています。

- 正当なツールの悪用:NetSupport Managerは本来正当なリモート管理ツールであるが、多くの脅威グループによってRATとして悪用されています。