記事本文(要約)

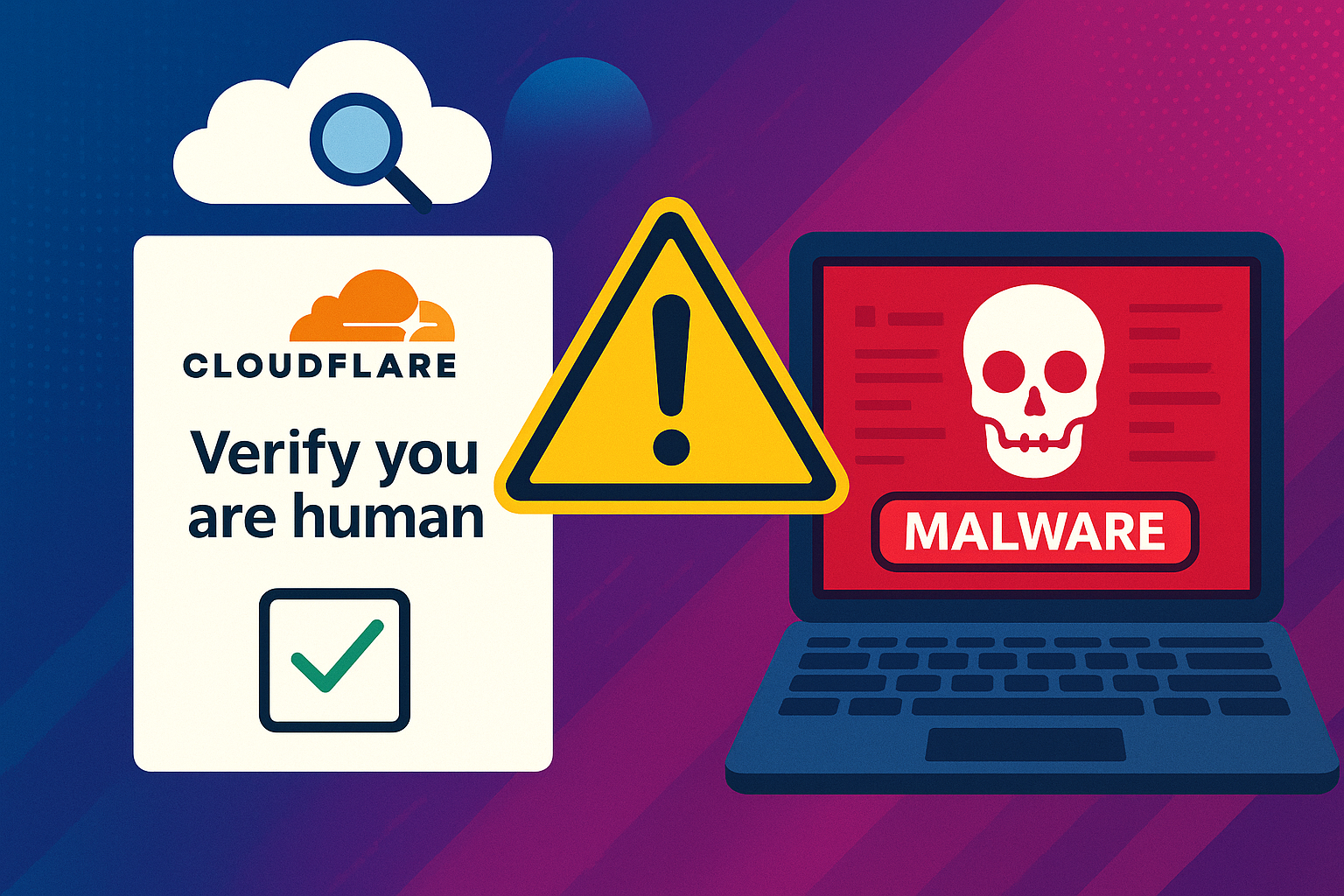

ClickFixはマルウェアそのものではなく、巧妙なソーシャルエンジニアリング手法で、特にMFA検証疲れと偽のCAPTCHAページを利用して silently(気づかれずに)マルウェアをインストールすることに焦点を当てています。研究者によれば、偽のCloudflare Turnstileページを用いた攻撃が発見されており、ユーザーは偽の人間確認プロセスを通じて、マルウェアをダウンロードするPowerShellコマンドを実行させられるとのことです。この過程で利用されるのは、LoLBins(Living off the Land Binaries)手法であり、ユーザーが気付かずPowerShellコマンドを実行することで、アンチウイルスソフトでは検出が難しいとされます。ClickFixは情報窃取型のマルウェアやリモートアクセス型トロイの木馬を配布するために利用されることがあり、偽のTurnstileページはマルバタイジングやソーシャルメディアの誘引を通じて特定のターゲットに届けられます。

※この要約はChatGPTを使用して生成されました。

公開日: Thu, 05 Jun 2025 11:46:09 +0000

Original URL: https://www.securityweek.com/clickfix-attack-exploits-fake-cloudflare-turnstile-to-deliver-malware/

詳細な技術情報

以下に、指定された文章に基づいてセキュリティに関する詳細情報を提供します。

- CVE番号: 文章中で直接言及されているCVE番号はありません。ただし、攻撃手法や脆弱性に関連するCVE番号が今後発行される可能性があります。

- 脆弱性の仕組み:

- 主な脆弱性は、ユーザーが悪意のあるスクリプトを実行するように誘導される点です。これは、正規のCloudflare Turnstileページを模倣したフィッシングサイトを使用し、ユーザーの操作を通じてマルウェアをダウンロードおよび実行させる手口を取ります。

- 特に、ユーザーのクリップボードにPowerShellコマンドをコピーし、ユーザー自身にそれを実行させることで、プロセスを進める点が特徴です。

- 攻撃手法:

- 社会工学攻撃: ユーザーの操作ミスや不注意を誘発する手法が使われています。

- LoLBins(Living off the Land Binaries)技術: 攻撃者がWindowsの標準機能であるPowerShellを悪用してマルウェアを実行します。

- フィッシング: 偽のCloudflareページが使用されます。

- マルバタイジング: 偽サイトへの誘導が広告を介して行われる場合があります。

- 潜在的な影響:

- 情報窃取型マルウェア(Lumma、Stealcなど)や遠隔操作トロイの木馬(RATs)が配布される可能性があります。

- 被害者のシステムに対する完全なリモートアクセスが実現されると、機密情報の窃取やシステムの制御が行われる恐れがあります。

- 推奨される対策:

- ユーザー教育: 社会工学攻撃のリスクを下げるために、ユーザーに対して巧妙なフィッシング手法についての教育を行います。

- 多要素認証(MFA)の強化: 認証プロセスを安全にするために、多要素認証の使用方法やセキュリティに関するベストプラクティスを再検討します。

- セキュリティソフトウェアの活用: Endpoint Detection and Response(EDR)や最新のアンチウイルスソリューションを採用し、PowerShellなどのシステムコマンドの不審な使用を監視します。

- SEIM(セキュリティ情報イベント管理)システムの導入: 組織全体のログとイベントを監視し、異常な活動を早期に検知します。

- WebフィルタリングとDNSセキュリティ: フィッシングサイトへのアクセスを遮断するためのフィルタリングを行います。

追加の注意点:

文章にもあるように、CloudflareやGoogle CAPTCHAを模倣することは一般的であり、ユーザーの注意をそらします。常にURLやサイトの信憑性を確認し、不審な指示には従わないことが重要です。