🛡 概要

ClickFixの新たなバリエーションLightPerlGirlが発見され、ユーザーを巧妙に攻撃する手法が注目されています。このマルウェアは、ソーシャルエンジニアリングを用いて、ユーザー自身のデバイスにLOLBINSマルウェアをロードさせる仕組みを採用しています。特に、PowerShellを利用した実行がメモリ内で行われるため、ClickFixマルウェアの存在は見逃されやすくなっています。2025年6月13日、Todylの研究者たちは、以前には見られなかったClickFixバリエーションを発見しました。これは、妥協されたWordPress旅行サイトで、従来のウォーターホール攻撃に使用されていました。

🔍 技術詳細

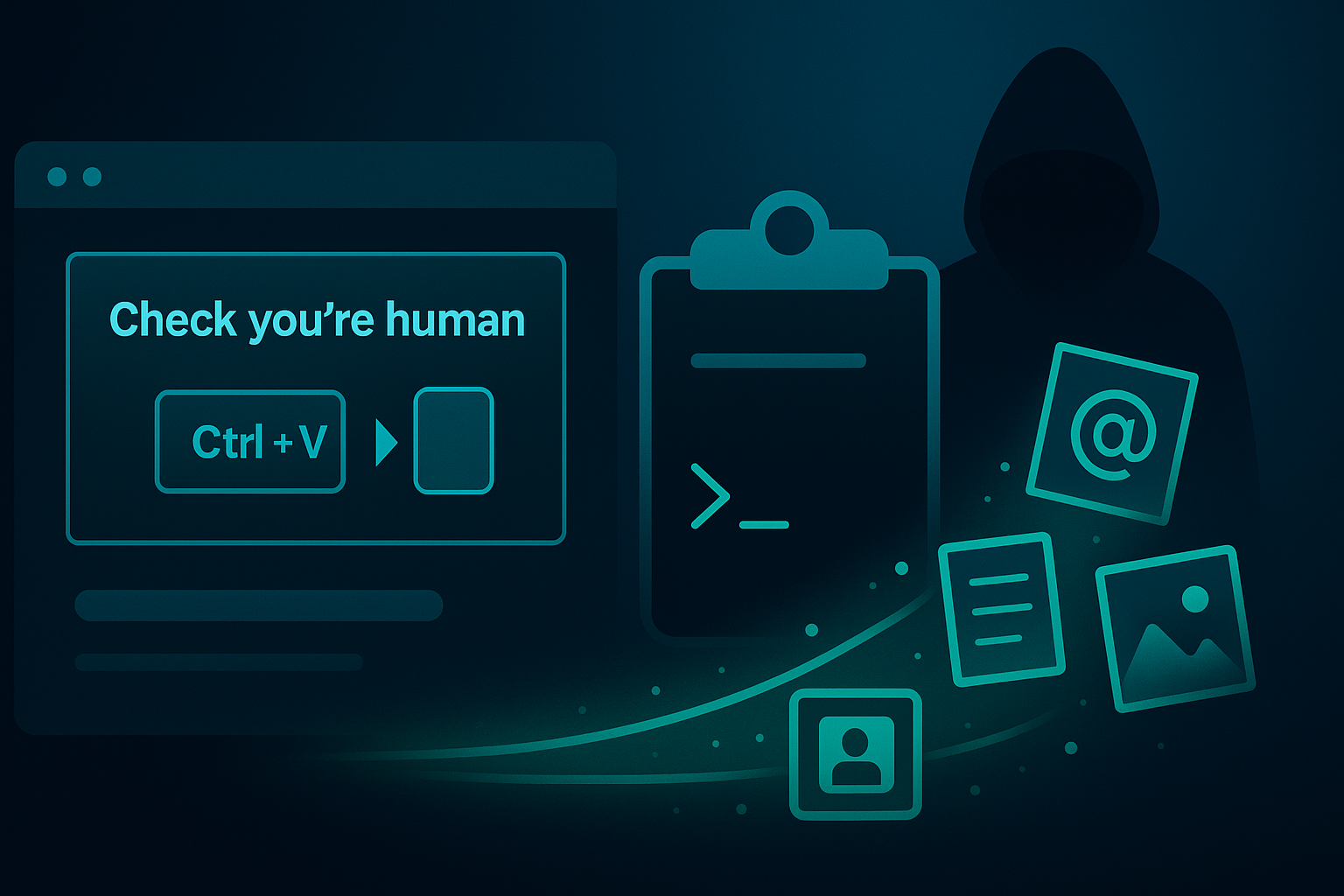

訪問者がガラパゴスへの休暇を求めてサイトを訪れると、CloudflareのCAPTCHAセキュリティプロセスの一部であるかのように見えるポップアップダイアログが表示されます。このソーシャルエンジニアリングの手法は新しいものではなく、6月初旬にSlashNextによって報告されたバリエーションと類似しています。ユーザーは「Windows + R」を押し、「CTRL + V」、そして「OK」をクリックするよう要求されます。この時点で、妥協されたウェブサイトは、ユーザーのクリップボードに最初のPowerShellコマンドをロードしています。最初のコマンドは高度に難読化されており、訪問者が一瞬でも見ることがあっても、認識できない可能性が高いです。

⚠ 影響

このコマンドはPowerShellのinvoke-RestMethodを利用して、別のC2ドメイン(cmbkz8kz1000108k2carjewzf[.]info)にリンクします。C2からの応答は、PowerShellのInvoke-Expressionによって実行されます。Todylの研究者はこのClickFixを発見し、最終的に配信されるマルウェアペイロードはLummaインフォステーラーであることを確認しました。この攻撃の影響は、個人のPCが企業ネットワークへのアクセス手段として利用される可能性がある点にあります。特に、裕福な個人や企業の役員が無自覚にインフォステーラーに感染するリスクが高まります。

🛠 対策

PowerShellの悪用は最新のセキュリティツールによって検出可能ですが、ClickFixはこれを回避しようとしています。ウォーターホール攻撃は、特定のターゲットを狙ったものではなく、誰がサイトを訪れて感染するかを制御できません。しかし、妥協された旅行サイトを利用することで、高額な休暇を求める裕福な個人を引き付けることができます。このような個人のPCは、最新のEDRによって保護されていないことが多く、ClickFixのLOLBINSの使用が見逃される可能性があります。企業は、従業員の個人デバイスが悪用されるリスクを認識し、適切なセキュリティ対策を講じる必要があります。