🛡 概要

最近、SonicWall社のSSL VPNアプリケーションNetExtenderの改ざんされたバージョンが発見され、これによりユーザーのVPN設定情報が盗まれる危険性が指摘されています。攻撃者は、正規のNetExtenderを模した悪意のあるバイナリを配布し、ユーザーがそのアプリをインストールすることで情報を収集する仕組みを構築しました。SonicWallは、この攻撃に関する詳細な研究を発表し、関連する脅威の特定と対策を行っています。

🔍 技術詳細

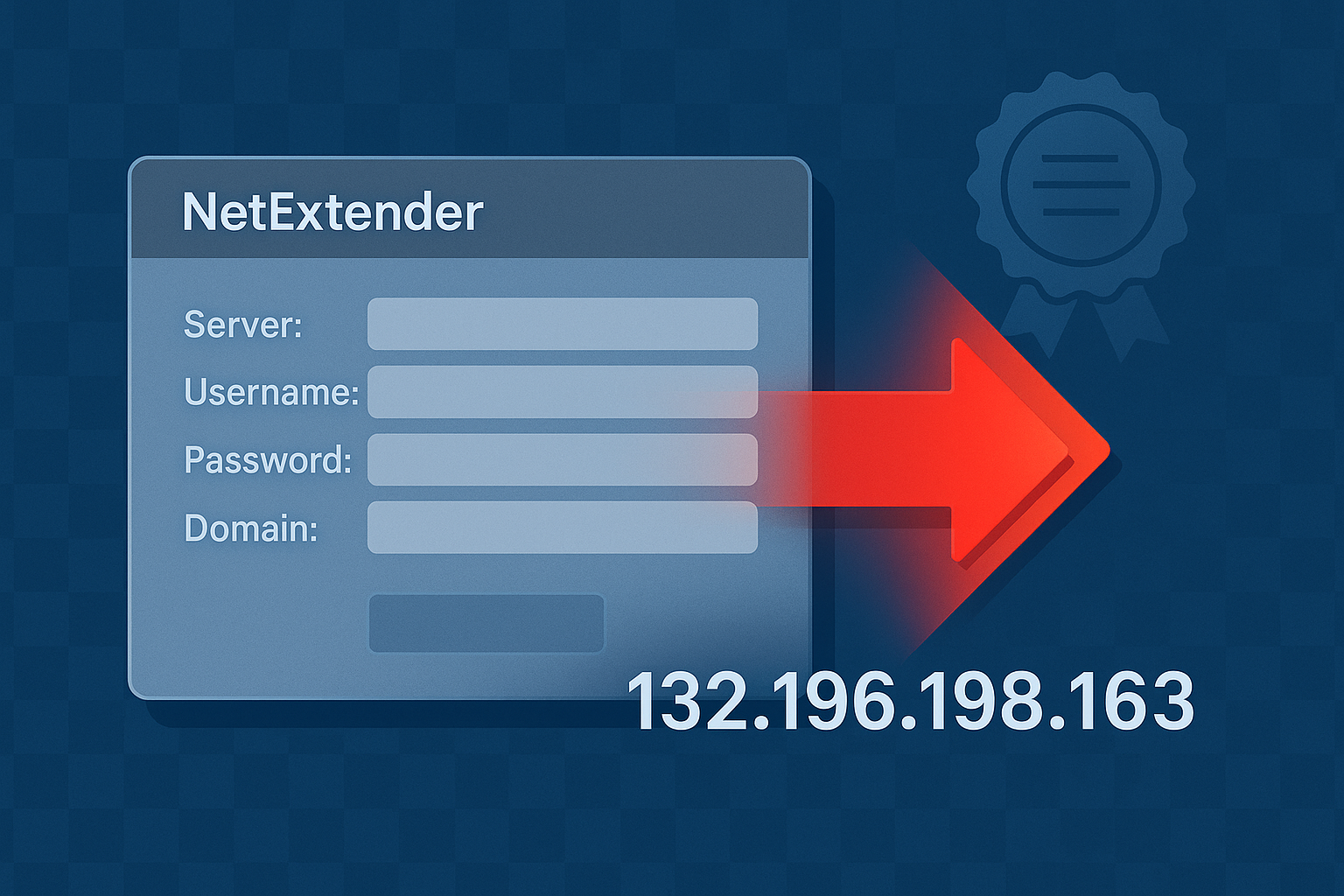

攻撃者は、NetExtenderのバージョン10.3.2.27を改ざんし、デジタル署名を施した状態で配布しました。このバイナリには、VPN設定情報を盗み出し、リモートサーバーに送信するコードが含まれています。具体的には、NeService.exeとNetExtender.exeの2つのコンポーネントが改変されており、NeService.exeはデジタル証明書の検証を回避するパッチが施されています。また、NetExtender.exeは、VPN設定情報を攻撃者のリモートサーバー(IPアドレス132.196.198.163)に送信する機能を持っています。ユーザーがVPN接続を試みると、悪意のあるコードが実行され、ユーザー名やパスワード、ドメイン名などの情報が収集されます。

⚠ 影響

このトロイの木馬化されたアプリケーションは、特に企業ユーザーにとって重大なリスクをもたらします。VPN接続を利用することで、企業の内部ネットワークにアクセスできるため、攻撃者は機密情報や重要なデータに容易にアクセスできる可能性があります。また、この攻撃はSonicWallに限らず、他のソフトウェアベンダーのアプリケーションにも影響を及ぼす可能性があるため、広範囲にわたる脅威と考えられています。SonicWallは、ユーザーに対し、信頼できるソースからのみアプリケーションをダウンロードするよう強く推奨しています。

🛠 対策

この脅威に対する対策として、SonicWallとMicrosoftは関連するウェブサイトを削除し、改ざんされたインストーラのデジタル証明書を無効化しました。また、SonicWallのセキュリティ製品には、改ざんされたインストーラを検出する機能が追加されています。企業は、VPNアプリケーションをインストールする際には、必ず公式のウェブサイト(sonicwall.comまたはmysonicwall.com)からダウンロードすることが重要です。さらに、セキュリティソリューションを導入し、定期的な監視と更新を行うことで、潜在的な脅威からの防御を強化することが求められます。