Source: https://www.securityweek.com/new-campaigns-distribute-malware-via-open-source-hacking-tools/

🛡 概要

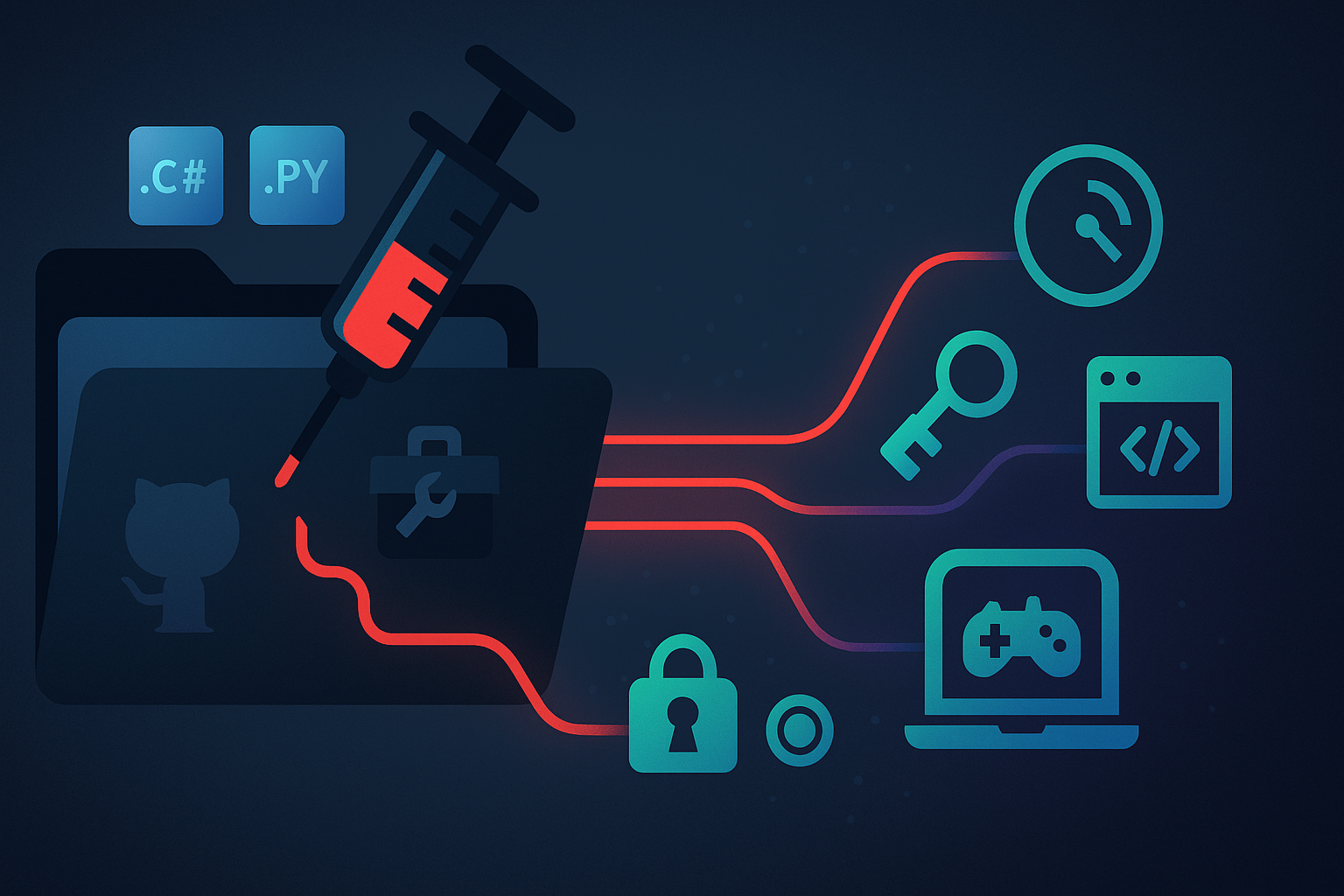

最近、Trend MicroとReversingLabsのセキュリティ研究者が、初心者のサイバー犯罪者、開発者環境を狙った新たなマルウェア配布キャンペーンを発見しました。このキャンペーンでは、トロイの木馬化されたオープンソースハッキングツールが利用されており、特にGitHubにおける悪意あるリポジトリが注目されています。Trend Microによると、これらの攻撃はWater Curseと呼ばれる脅威アクターに関連付けられています。彼らは、少なくとも76のGitHubアカウントを利用し、ビルドスクリプトやプロジェクトファイルに悪意のあるペイロードを注入しました。

🔍 技術詳細

Water Curseは、2023年3月からGitHubアカウントを利用し、特にペネトレーションテスター、開発者、ゲーマーをターゲットにしています。攻撃者は、SMTPメールボンバーやSakura RATのVisual Studioプロジェクト設定ファイルに悪意のあるペイロードを隠す手法を使用しました。これらのペイロードは、認証情報やブラウザデータ、セッショントークンを盗むことを目的としており、侵害されたシステムに対する持続的なリモートアクセスを提供します。また、ReversingLabsは、Banana Squadと名付けられた脅威アクターによる67以上のGitHubリポジトリを発見しました。これらはPythonベースのハッキングツールを約束しつつ、実際には他のリポジトリのトロイの木馬化された類似品を配布しています。

⚠ 影響

これらのキャンペーンは、特に開発者やセキュリティ専門家に深刻な影響を与える可能性があります。悪意のあるコードが埋め込まれたツールを使用することで、ユーザーは知らず知らずのうちに重要な情報を漏洩させたり、システムを侵害されたりする危険があります。さらに、これらの攻撃はサプライチェーンを通じて広がる可能性があり、他の多くのシステムやユーザーにも影響を及ぼすことが考えられます。特に、DaaS(Distribution as a Service)としての運用が進んでいるため、攻撃者は効率的にマルウェアを拡散することができます。

🛠 対策

このような脅威に対抗するためには、開発者や組織がオープンソースツールを使用する際に、信頼できるソースからのダウンロードを徹底することが重要です。特に、GitHubリポジトリの内容を十分に検証し、不審なコードや変更がないか確認する必要があります。また、セキュリティ対策として、最新のアンチウイルスソフトウェアや侵入検知システムを導入し、ユーザー教育を行うことも効果的です。定期的なセキュリティレビューやコード監査も、潜在的なリスクを早期に発見する手助けとなります。