記事本文(要約)

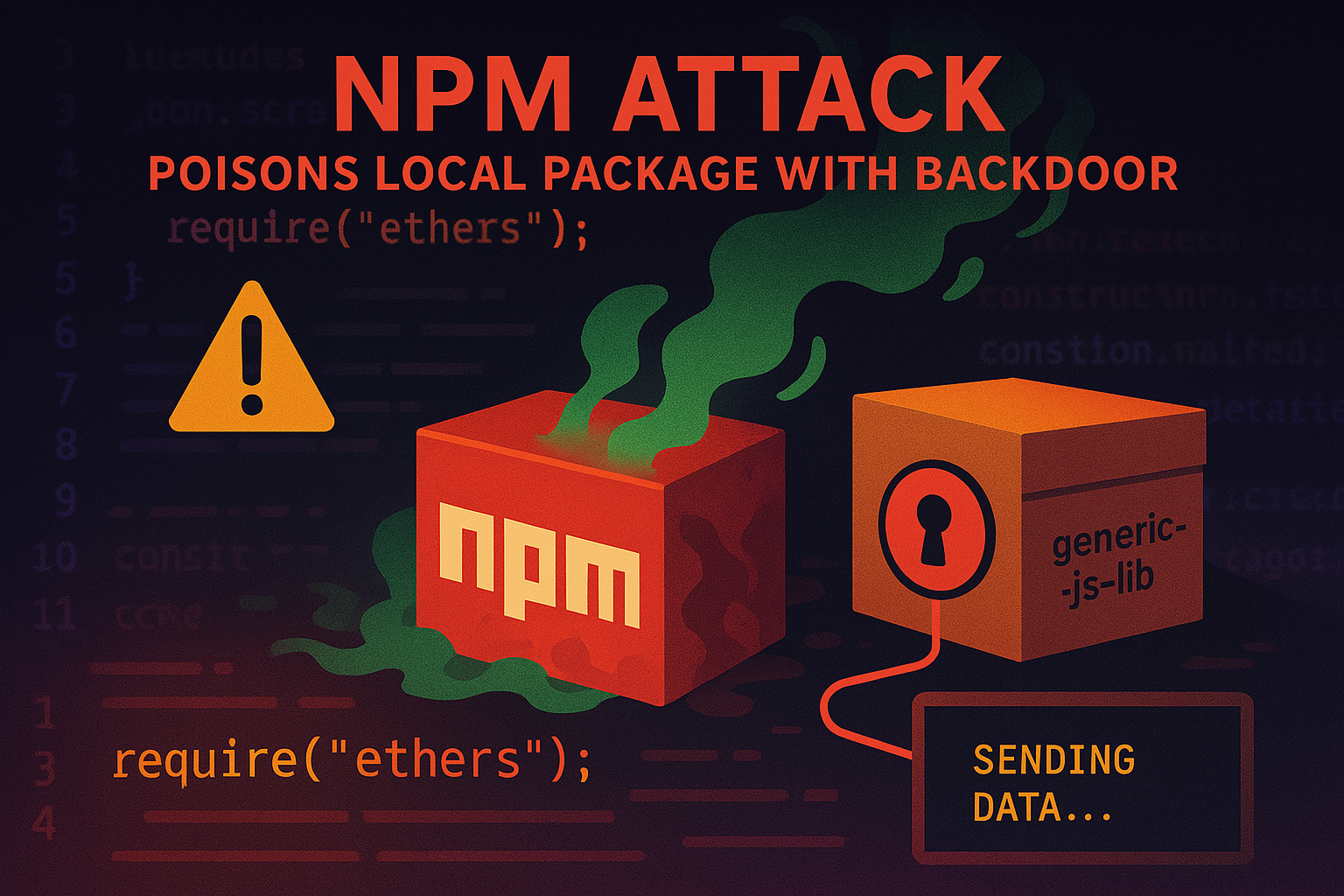

npmで悪意のあるパッケージ「ethers-provider2」と「ethers-providerz」が発見されました。これらのパッケージは、合法的なローカルパッケージを密かに改ざんし、持続的なリバースシェルのバックドアを注入します。この手法により、これらの悪意のあるパッケージを削除してもバックドアは残ります。

「ethers-provider2」は「ssh2」パッケージを基にしており、外部からステージ2のペイロードをダウンロードし実行後に削除します。「ethers-providerz」も類似の挙動を示し、@ethersproject/providersパッケージを標的にしています。Reversing Labsは、これらの脅威を検出するためのYARAルールを開発し、他にもキャンペーンと関連する「reproduction-hardhat」と「@theoretical123/providers」を発見しています。パッケージダウンロード時には、パブリッシャーの信頼性を確認し、コードに外部サーバーへの呼び出しなどのリスクがないかをチェックすることが推奨されます。

※この要約はChatGPTを使用して生成されました。

公開日: Wed, 26 Mar 2025 08:00:00 -0400

Original URL: https://www.bleepingcomputer.com/news/security/new-npm-attack-poisons-local-packages-with-backdoors/

詳細な技術情報

- 脆弱性の仕組み

- この脆弱性は、npmパッケージマネージャを介して配布される悪意のあるパッケージを使用して発生します。これらのパッケージ(’ethers-provider2′ と ‘ethers-providerz’)は、本来のパッケージを改変し、リバースシェルバックドアをシステムに挿入します。悪意のあるコードは、正規のパッケージファイルをトロイの木馬化されたバージョンに置き換え、外部からさらなるペイロードを取得してリバースシェルを構築します。

- 攻撃手法

- 攻撃者は、悪意のあるコードを含んだnpmパッケージを公開します。このコードは、’install.js’というスクリプトで始まり、外部から追加のペイロードをダウンロードして実行します。次に、このペイロードは正規のパッケージ内の特定ファイルを別のファイルで置き換え、最終的にリバースシェルをシステムに生成します。この結果、パッケージを削除したとしてもバックドアはシステムに残り続けます。

- 潜在的な影響

- システムのリモート制御:リバースシェルにより、攻撃者はシステムをリモートで制御できます。

- データ漏洩:攻撃者は機密情報を収集し、外部に送信することができます。

- 持続的な脅威:バックドアが残るため、システムは持続的に脅威に晒されます。

- 推奨される対策

- 1. コードレビュー: パッケージをインストールする前に、そのコードをレビューし、外部からのダウンロードや不自然なコードがないか確認します。

- 2. 信頼性の確認: npmなどのパッケージマネージャからダウンロードする際は、パッケージとその開発者の信頼性を確認します。

- 3. YARAルールの使用: Reversing Labsが提供するYARAルールを使用して、既知のマルウェアが存在するかスキャンを行います。

- 4. アップデートの確認: 既存のソフトウェアおよびセキュリティデータベースを定期的にアップデートし、最新の脅威情報を取得します。

- 5. ネットワーク監視: 不審なネットワークトラフィックを監視し、特に外部IPへの不適切な通信がないか定期的にチェックします。