記事本文(要約)

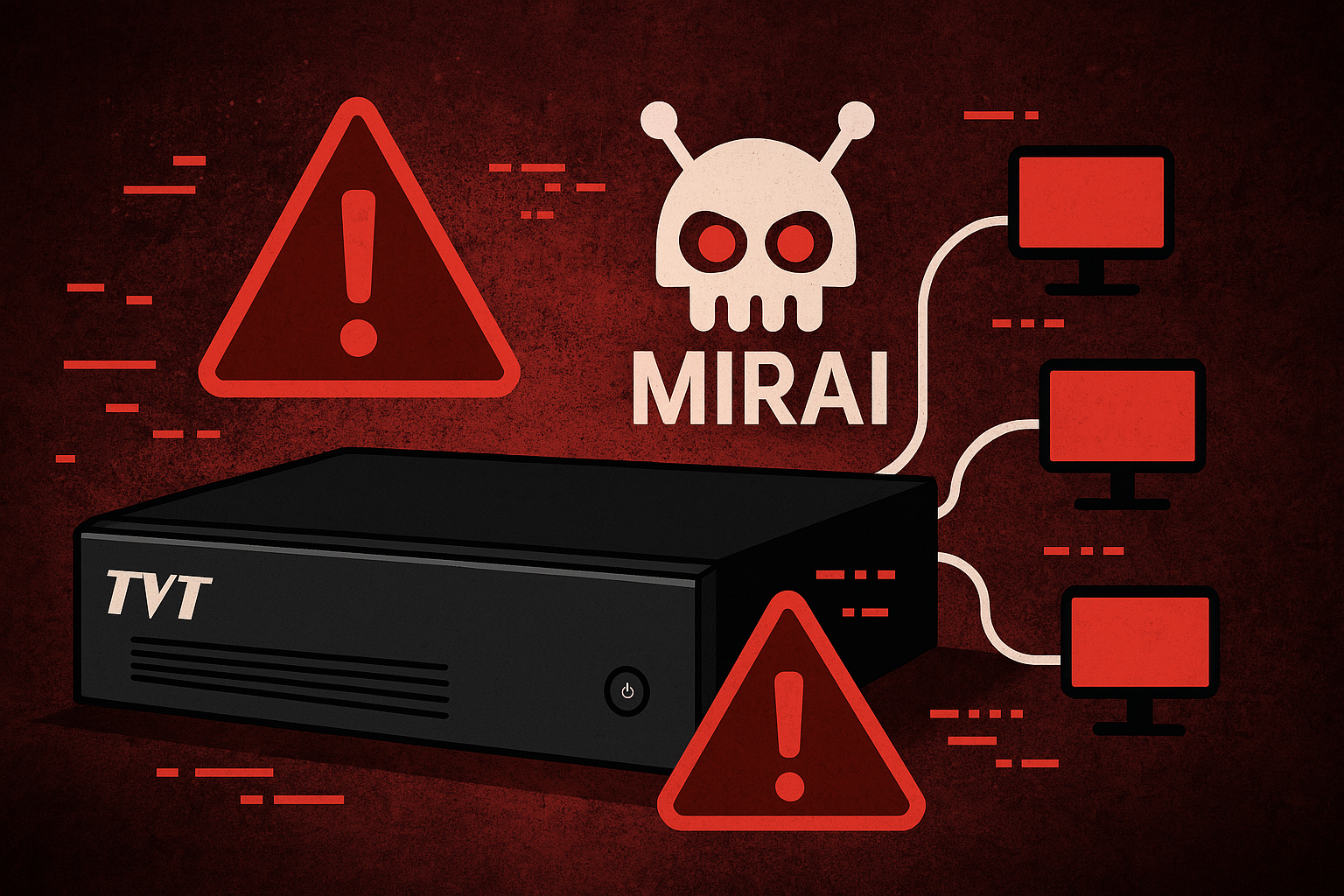

TVT NVMS9000 DVRに対する脆弱性攻撃が急増し、特に2025年4月3日にピークを迎えました。この攻撃は、管理者の資格情報を平文で取得可能な情報漏洩の脆弱性(SSD Advisoryによって2024年5月に公表)を悪用しています。攻撃によって認証を回避し、管理者コマンドを自由に実行できるようになります。これらの攻撃はMirai系のマルウェアと関連しており、感染したデバイスはボットネットに組み込まれ、悪意のあるトラフィックのプロキシ、クリプトマイニング、DDoS攻撃に使用されます。主な発信元は台湾、日本、韓国で、対象となるデバイスの多くは米国、英国、ドイツにあると報告されています。対策として、SSDのアドバイザリではファームウェアをバージョン1.3.4以上にアップグレードすること、アップグレードが不可能な場合はDVRのポートへのインターネットアクセスを制限し、GreyNoiseがリストしたIPアドレスからの要求をブロックすることが推奨されています。DVRに異常が見られる場合は、工場出荷時設定にリセットし、最新ファームウェアに更新し、ネットワークから隔離するべきです。このデバイスの最新ファームウェアは2018年にリリースされたもので、サポートが継続しているかは不明です。

※この要約はChatGPTを使用して生成されました。

公開日: Tue, 08 Apr 2025 11:33:42 -0400

Original URL: https://www.bleepingcomputer.com/news/security/new-mirai-botnet-behind-surge-in-tvt-dvr-exploitation/

詳細な技術情報

- 脆弱性の仕組み

- この情報開示の脆弱性は、管理者の資格情報を平文で取得できるというものです。この資格情報漏洩は、単一のTCPペイロードを利用して実行されるとされています。この脆弱性により、認証バイパスが可能となり、攻撃者は制限なしにデバイス上で管理コマンドを実行できる状態になります。

- 攻撃手法

- 攻撃者は、管理者の資格情報を露出させる脆弱性を利用しています。この攻撃手法は、TCPペイロードを利用してデバイスから機密情報を抽出し、その後、認証バイパスを実行することで、管理者権限での不正な操作を許可します。また、これらのデバイスをMiraiベースのマルウェアを使用してボットネットの一部として組み込もうとしています。

- 潜在的な影響

- ボットネット参加: 攻撃者はデバイスをボットネットに組み込み、悪意のあるトラフィックのプロキシ、暗号通貨マイニング、DDoS攻撃などに利用します。

- サービス停止: デバイスのパフォーマンス低下やクラッシュにより、セキュリティや監視機能の停止を招く可能性があります。

- ネットワークの危険性増大: デバイスを介してより多くのネットワーク攻撃が行われる危険性があります。

- 推奨される対策

- 1. ファームウェアのアップグレード: SSDアドバイザリでは、脆弱性修正のためにファームウェアをバージョン1.3.4以上にアップグレードすることを推奨しています。

- 2. ネットワーク制限: インターネットへ公開されているDVRポートのアクセスを制限し、GreyNoiseが提供する不審なIPアドレスからのリクエストをブロックすることを推奨します。

- 3. 異常検知と対応: Mirai感染の兆候(大量の送信トラフィックなど)が見られる場合は、DVRをネットワークから切断し、工場出荷状態にリセットし、最新のファームウェアに更新してからメインネットワークから隔離することが重要です。

- 4. サポート状況の確認: NVMS9000の最新の公式サポートが2018年になっているため、メーカーからのサポートがまだ継続されているか確認し、必要ならば代替製品へのアップグレードを検討することも推奨されます。