記事本文(要約)

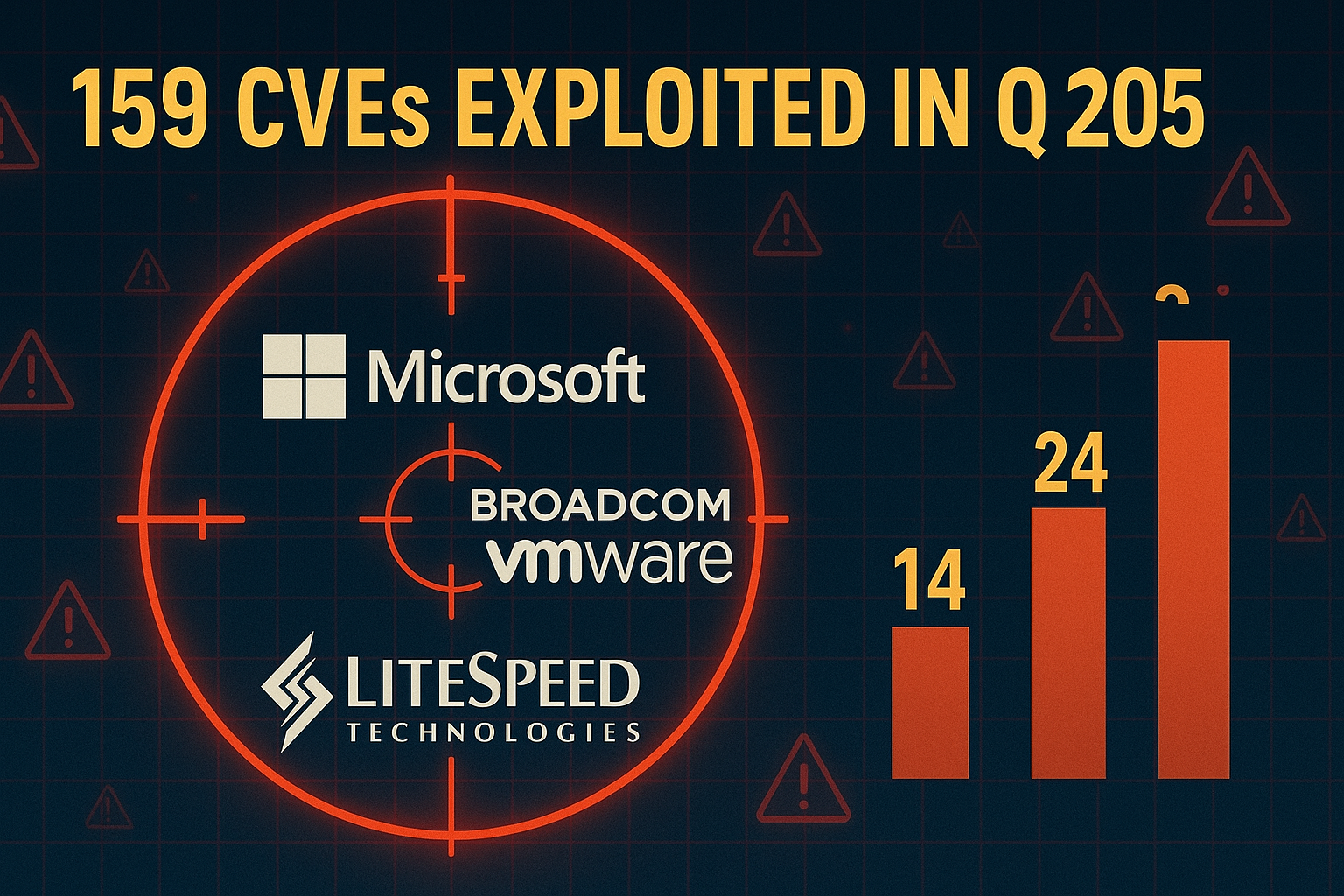

2025年の第1四半期において、159件のCVE識別子が「野生で」悪用されていると報告されました。これは前四半期の151件から増加しています。VulnCheckによると、脆弱性の28.3%はCVEの公開から1日以内に悪用され、この期間中に45件のセキュリティフローが現実の攻撃で武器化されました。多くの脆弱性はCMS、ネットワークエッジデバイス、OS、オープンソースソフトウェア、サーバーソフトウェアに見られました。

特に悪用された製品は、Microsoft Windows、Broadcom VMware、Cyber PowerPanelなどです。NISTのNVDで25.8%が分析中または分析待ちであり、3.1%が「Deferred」ステータスに分類されています。データ侵害の初期アクセスとしての脆弱性の悪用が34%増加し、侵入の20%を占めています。

Mandiantによれば、侵入の初期感染ベクトルとして脆弱性の悪用が最も多く、2025年の侵入の33%は脆弱性の悪用から始まりました。ただし、防御側も感知を向上させる努力を続けており、グローバル平均の潜伏期間は11日となっています。

※この要約はChatGPTを使用して生成されました。

公開日: Thu, 24 Apr 2025 18:25:00 +0530

Original URL: https://thehackernews.com/2025/04/159-cves-exploited-in-q1-2025-283.html

CVE番号

2025年第一四半期には実際に利用されたCVE識別子が159件報告されています。これらのCVEは、特にコンテンツ管理システム(CMS)、ネットワークエッジデバイス、オペレーティングシステム、オープンソースソフトウェア、およびサーバーソフトウェアに関するものが多いことが指摘されています。

脆弱性の仕組み

脆弱性は主にソフトウェアやシステムの設計上の欠陥や、コードの実装ミスなどに起因します。特に、CMSやネットワークエッジデバイス、オペレーティングシステムに多く見られ、それぞれ異なる特定の機能やコンポーネントを悪用するものと考えられます。

攻撃手法

攻撃者は、脆弱性がCVEとして公開された直後(1日以内)にそれを悪用することが多く、2025年第一四半期では45件の脆弱性が公表から1日以内に利用されました。また、14件が1ヶ月以内に、さらに45件が1年以内に悪用されています。これらは「ゼロデイ攻撃」として知られる、脆弱性が公表された直後に攻撃を行う手法に該当します。

潜在的な影響

これらの脆弱性が悪用された場合、システムへの不正アクセス、データの漏洩、サービスの停止、さらにはシステム全体の制御を奪われるリスクがあります。特に、最初の侵入手法として脆弱性を利用するケースが増加しており、データ侵害の初期ステップとしては20%を占めています。

推奨される対策

- 迅速なパッチ適用: 新たに発見された脆弱性に対しては、ベンダーから提供されるパッチやアップデートを速やかに適用することが重要です。

- 脆弱性スキャンと管理: 定期的に脆弱性スキャンを実施し、システム内の潜在的脆弱性を特定、管理すること。

- 多層防御とモニタリング: 侵入を防ぐために多層防御を導入し、ネットワークやシステムの不審な活動を監視します。

- セキュリティ意識の向上: 組織全体でセキュリティ意識を高め、従業員に対する教育とトレーニングを実施することで、ソーシャルエンジニアリング攻撃への抵抗力を強化します。

- インシデントレスポンス計画の策定: 万一の事態に備え、インシデントレスポンス計画を事前に策定し、攻撃を迅速に検出し、対処するための準備を整えます。